BEC Fraud: Man in the mail e CEO Fraud

Stiamo registrando, in ambito aziendale, un incremento delle frodi sui bonifici.

Stiamo registrando, in ambito aziendale, un incremento delle frodi sui bonifici.

Tecnicamente sono identificate come Man in The Mail e CEO Fraud, in pratica consistono nel reindirizzare bonifici su conti correnti di soggetti compiacenti che rigireranno la cifra ad altri soggetti facendone perdere le tracce in paesi dalla bassa legalità.

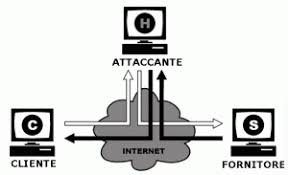

Nella frode Man in the mail, il malfattore si frappone fra i due interlocutori sostituendosi ad uno di essi ed intrattenendo rapporti email al fine di ottenere che la vittima effettui uno o più bonifici su conti correnti controllati direttamente o indirettamente dal malfattore.

Per potersi sostituire ad una delle parti, il malfattore o attaccante che si voglia dire, deve conoscere bene la sua vittima: informazioni personali, la conoscenza di un rapporto commerciale o professionale. Queste informazioni possono essere reperite attraverso insiders, un dipendente infedele, ma anche attraverso consultazione di fonti aperte, canali social o aziendali, per rendersi credibile alla sua vittima.

Tutto questo si realizza spesso attraverso, l’accesso abusivo alle caselle di posta elettronica attraverso cui l’intruso, all’insaputa delle parti, può acquisire informazioni utili al suo piano criminoso, nonché modificare il contenuto della corrispondenza.

In alcuni casi si assiste addirittura ad un’intrusione illecita nei dispositivi in uso alla vittima, attraverso malware e phishing, per carpire ogni informazione contenuta al suo interno.

Inseritosi fra i due interlocutori il malfattore riesce sapientemente ad indirizzare bonifici su conti correnti gestiti da lui sulla base del rapporto fiduciario che esiste fra i due reali interlocutori a cui il malfattore si sostituisce.

La vittima, si accorgerà solo a distanza di tempo della truffa subita in quanto l'altra parte dopo un certo tempo lamenterà il mancato ricevimento delle somme attese e quello, a distanza di giorni, settimane e in alcuni casi di mesi, sarà il momento in ci si prenderà coscienza di quanto accaduto.

La frode conosciuta come CEO Fraud, può essere ancora più subdola e semplice da porre in atto. Il malfattore si spaccia per il CEO o altra figura apicale dell'azienda per chiedere di disporre un bonifico per una certa ragione a favore di uno specifico conto corrente che naturalmente è da lui presidiato. per condurre questa frode spesso non è necessario introdursi nelle caselle mail o nei sistemi informatici della vittima, è sufficiente sapere le generalità del CEO che si vuole impersonare, magari ricomporre la sua firma email, e, anche scrivendo da un indirizzo email farlocco, impostare come nome mittente quello del CEO. Infatti spesso le persone si limitano a leggere il nome del mittente e non controllano la mail di provenienza, se una mail arriva dal CEO chiaramente è importante, se viene indirizzata alle persone amministrative con buona probabilità, facendosi trarre in inganno dal nome corretto, verrà eseguita.

Come difendersi da questo tipo di truffe? Innanzitutto è fondamentale adottare comportamenti improntati alla riservatezza per dare la minima visibilità possibile degli affari e del funzionamento dell'azienda, è altresì importante procedere con una certa regolarità al cambio password della mailbox, con password che non siano banali ma che allo stesso tempo non diventino impossibili da ricordare, magri usate una frase di una canzone o di una poesia che vi sono care, sono molto difficili da individuare per un computer, molto facili per voi da ricordare.

Non salvate nel browser le username e password per accedere alle vostre mailbox, se proprio vi è difficile ricordarle imparate a portare sempre con voi un Moleskin che vi portate dietro dove annotate le user e password più importanti.

Tutto questo non è normalmente sufficiente, proviamo a mettere giù qualche punto da osservare con regolarità:

1. Porre attenzione alla mail del mittente, verificando che in nome mittente corrisponda all'indirizzo email conosciuto.

2. Quando rispondete tenete in copia anche un vostro collega o un responsabile: se voi non vi siete accorti di qualcosa di strano magari si ne accorge lui.

3. Chiedete che i documenti di richiesta di bonifici vi arrivino come documenti firmati digitalmente e verificare la correttezza della firma digitale, modificare un documento firmato digitalmente è molto più complesso che modificare un normale documento

4. Usate un altro canale rispetto alla posta, Skype, WhatsApp, telefono, fax etc.. per verificare la richiesta che vi è arrivata per email e la correttezza degli importi e gli IBAN

5. Ponete attenzione all'istituto su cui state pagando, si sistemi corporate e home banking vi dicono in base all'IBAN i dati dell'istituto che riceverà il bonifico, se non è la solita banca usata come quel fornitore alzate la cornetta e verificate.

Purtroppo si tratta di una truffa particolarmente efficace perché fa certamente leva su debolezze tecnologiche ma soprattutto sulla fiducia che si assume ci sia fra gli interlocutori della comunicazione, in ogni caso se doveste essere vittime di una frode di questo tipo Man In the Mail o CEO Fraud risulta fondamentale procedere con tempestività ad acquisire in modalità forense, mediante un consulente informatico forense, i dati di accesso da tutte le piattaforme coinvolte in modo che possano essere usate in giudizio. l'adozione di metodologie scientifiche di digital forensics di acquisizione delle prove, la redazione di una perizia informatica che a partire dai dati di accesso spiega come si è sviluppata la frode, permettono di fornire in sede giudiziaria, ma anche nel confronto con la banca, un quadro probatorio fondato su elementi oggettivi e verificabili.